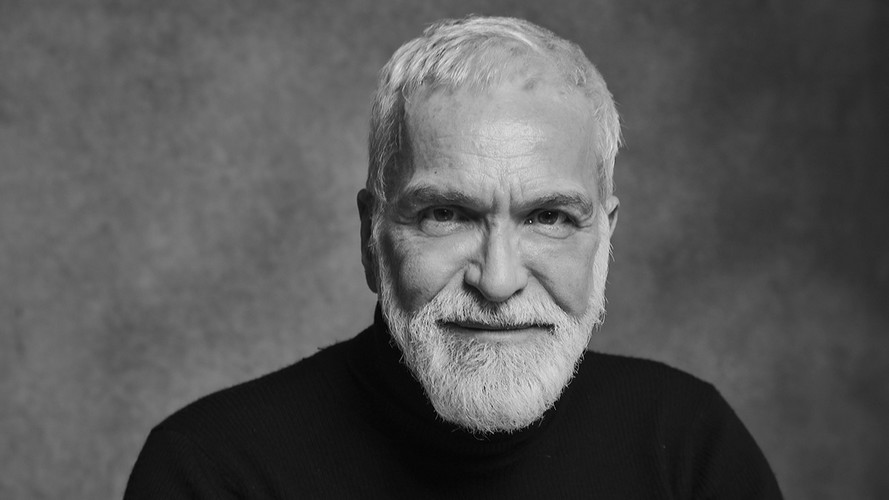

Pr Jean-François Pratte et Simon Carrier.

Photo: UdeS - Michel Caron

Pr Jean-François Pratte et Simon Carrier.

Photo: UdeS - Michel Caron

On vous a remis une preuve informatique lors de votre vaccin contre la COVID-19 ? Vous avez acheté en ligne beaucoup plus que d’habitude depuis un an ? L’UdeS travaille sur un projet qui vise le développement de nouvelles applications technologiques pour les réseaux de communication quantique via les satellites.

Toutes les données confidentielles privées ̶̶ qu’elles soient médicales, bancaires ou gouvernementales, reliées aux élections, aux secrets d’entreprises ou aux systèmes de défense — pourraient être compromises avec l’arrivée prochaine de l’ordinateur quantique, en raison de ses capacités de calcul inimaginables. Celui-ci sera en effet capable de craquer en quelques secondes les procédés classiques de sécurité de l’information. Qui viendra à la rescousse de la protection des données confidentielles en circulation sur l’immense planète Internet ? La cryptographie quantique.

Le professeur Jean-François Pratte, le professeur Serge Charlebois et Simon Carrier, étudiant prédoctoral, travaillent en collaboration avec le chercheur Thomas Jennewein, de l’Université de Waterloo, sur un projet qui vise le développement de nouvelles applications technologiques pour les réseaux de communication quantique via les satellites. Les nouvelles méthodes de cryptage pour sécuriser les communications confidentielles doivent logiquement être développées avant l’apparition de l’ordinateur quantique. Et ce qui est fascinant, c’est que ce sont les technologies quantiques qui serviront à protéger l’ordinateur quantique ! C’est dire toute la puissance qui s’agglutine derrière ce simple mot de neuf lettres.

Cryptographie : ensemble des principes et des moyens permettant de chiffrer et de déchiffrer des messages, des données. Elle a pour objectif de nous prémunir contre des adversaires en protégeant les messages à l’aide de clés.

« Déjà, en 1984, on avait des idées quantiques, introduit Simon Carrier. Le premier protocole de cryptographie quantique, nommé BB84, a vu le jour cette année-là. » Un professeur de l’Université de Montréal, Gilles Brassard, est d’ailleurs derrière ce protocole. Il existe également une entreprise américaine, MagiQ, qui a mis sur le marché un des premiers produits de cryptographie quantique commerciale au monde. Mais la recherche se poursuit.

En cryptographie quantique, on fait voyager ce qu’on appelle des qubits sur de la lumière, sur des photons. La mise en place de protocoles de cryptographie quantique via des fibres optiques a toujours sa place dans le réseau complexe des communications quantiques, mais, comme elle est limitée à quelques centaines de kilomètres, l’équipe travaille sur des solutions pour transmettre les qubits dans l’air libre, vers des satellites, de façon à pouvoir assurer la communication quantique même sur de très longues distances.

Des détecteurs innovants

« Que les communications passent par les satellites, ce n’est évidemment pas nouveau, précise le professeur Jean-François Pratte, professeur en génie électrique et membre de l’Institut quantique. On le fait aujourd’hui déjà à profusion. Et la Chine a même déjà expérimenté les communications quantiques par satellites. Ce qui pourrait faire une différence, par contre, ce sont nos détecteurs. »

Et pourquoi ces détecteurs sont-ils si attrayants ?

« Plusieurs éléments, je dirais. Le fait de mesurer un photon à la fois est idéal pour des questions de sécurité. On peut utiliser les détecteurs à des températures compatibles avec des applications spatiales, ils sont hyper-compacts, ils permettent d’accomplir les tâches beaucoup plus rapidement et on peut développer des circuits intégrés pour un traitement de signal embarqué directement dessus. Ils nous permettent de mesurer des temps de détection de photons de l’ordre de 10 picosecondes ! C’est tout cela qui nous distingue, je crois. On se permet de travailler sur des éléments différents des autres. » - Jean-François Pratte

« Alice, voici Bob ; Bob, voici Alice »

La principale caractéristique de la cryptographie quantique, c’est le fait qu’elle est théoriquement incassable. Si on atteint les objectifs souhaités, les échanges secrets entre un émetteur et un récepteur ne pourront jamais être déchiffrés, même par des ordinateurs quantiques. Plus de 80% des données des appareils mobiles sont cryptées.

En cryptographie quantique, Alice désigne toujours l’émetteur, et Bob, le récepteur. Égayons la chose avec un triangle amoureux : Eve se pointe. Elle personnifie l’intruse, l’espionne. Elle veut s’immiscer, intercepter le message sans qu’on le sache. Exactement ce que l’on veut éviter dans des communications qui doivent à tout prix conserver un haut degré de sécurité. L’idée, c’est qu’Alice soit capable d’envoyer à Bob la clé de décryptage d’un message de manière absolument sûre et inviolable. Avec les protocoles quantiques, c’est possible, car si Eve essaie d’intercepter la clé, on le détectera aussitôt. Et pourquoi donc ?

Parce que les photons individuels qu’Alice utilise pour faire voyager jusqu’à Bob les clés quantiques secrètes sous forme de qubits agissent selon les lois de la mécanique quantique. On n’expliquera pas ici pourquoi et comment, mais ces lois permettent d’affirmer que ces clés secrètes ne peuvent pas être captées ou copiées sans qu’on s’en aperçoive ! Ainsi, lorsque Bob reçoit l’information, il peut vérifier, avec l’aide d’Alice, si le contenu a été intercepté par Eve. C’est un peu comme si la couleur de vos cheveux changeait lorsqu’on vous photographie : on le saurait tout de suite !

Deux minutes de calcul quantique équivaudront au travail d’un ordinateur classique pendant 15 milliards d’années.

Différence avec les méthodes actuelles

La différence entre la distribution quantique de clés et l’encryptage classique repose sur le fait que les clés sont transmises sous forme de qubits. Elle ne repose pas sur des algorithmes mathématiques, mais plutôt sur des lois de la nature. En communication classique, un espion peut très bien intercepter une clé sans la modifier, ce qui empêche les deux interlocuteurs de savoir qu’ils ont été espionnés. On peut en effet alors copier un message sans nuire au message original.

Course contre la montre

Toutes les organisations pour qui la sécurité des communications est indispensable à la définition même de leur mission sont très avides de voir se concrétiser ces protocoles quantiques pour assurer à long terme la sécurité de l’information, touchée aussi par l’avènement du Big Data. Plusieurs années sont encore devant nous avant que ne soit disséminée à large échelle l’informatique quantique. Cependant, une course contre la montre est déjà enclenchée entre les pirates informatiques et les cryptographes.

« Sherbrooke est quantique », comme l’indique le titre d’un dossier majeur du journal La Tribune du 8 mai dernier. Ordinateurs quantiques, matériaux quantiques et technologies quantiques : toutes ces facettes de la recherche en quantique sont présentes à l’UdeS et forment un écosystème de recherche des plus prolifiques.